文章目录

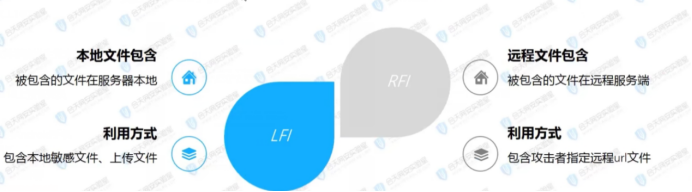

第一章 文件包含漏洞概述

第一节文件包含

- 第一章 文件包含漏洞概述

- 第一节文件包含

- 第二节产生原因

- 第三节简单案例

- 第四节PHP中文件包含函数

- 第二章 文件包含漏洞类型及利用

- 第一节本地文件包含(DVWA low)

- 第二节包含远程文件

- 第三章文件包含漏洞危害

- 第四章文件包含的利用方法

- 第一节 本地文件包含配合日志文件

- 第二节 本地文件包含配合/proc/self/environ文件

- 第三节利用php协议进行文件包含

- 第五章文件包含漏洞的绕过方法

- 免责声明

开发人员将需要重复调用的函数写入一个文档,对该文件进行包含时产生的操作,这样编写代码能减少代码冗余,降低代码后期维护难度,保证网站整体风格统一,导航栏,底部footer栏。

第二节产生原因文件包含函数加载的参数没有经过过滤或严格定义,可以被用户控制,包含其他恶意文件,导致了执行非预期代码。

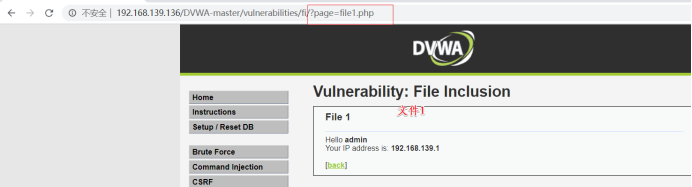

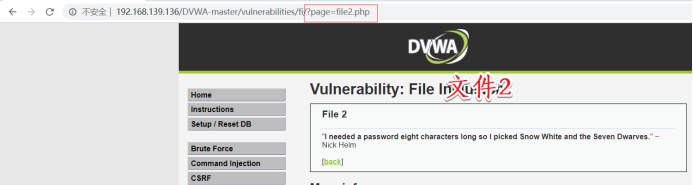

第三节简单案例

[http://192.168.139.136/DVWA-master/vulnerabilities/fi/?page=file2.php]  发现:page=xxxx.php包含其他文件 思路:尝试包含其他本地电脑文件 @ 包含系统文件

发现:page=xxxx.php包含其他文件 思路:尝试包含其他本地电脑文件 @ 包含系统文件  @包含上传文件(包含文件的内容只要符合php语法都能被当成php代码进行解析,无关后缀名是什么)

@包含上传文件(包含文件的内容只要符合php语法都能被当成php代码进行解析,无关后缀名是什么)  敏感文件默认路径列举

敏感文件默认路径列举

windows系统

路径含义C:\boot.ini查看系统版本C:\Windows\System32\inetsrv\MetaBase.xmlIss配置文件C:\Windows\repair\same存储window系统初次按照密码C:\Program Files\mysql\my.iniMysql配置信息C:\Program Files\mysql\data\mysql\user.MYDMysql root密码C:\Windows\php.iniPhp配置信息Linux/unix系统

路径含义/etc/password账户信息/etc/shadow账号密码文件/usr/local/app/apache2/conf/httpd.confApache2默认配置文件/usr/local/app/apache2/conf/extra/httpd-vhost.conf虚拟网站配置/usr/local/app/php5/lib/php.iniPhp相关配置/etc/httpd/conf/httpd.confApache配置信息/etc/my.confMySQL配置文件 第二节包含远程文件前提:php.ini中设置allow_url_fopen(默认)、allow_url_include=On()(php5.2后默认为Off)

包含远程shell---->蚁剑进行连接 Remoteshell.php

关注

打赏

最近更新

- 深拷贝和浅拷贝的区别(重点)

- 【Vue】走进Vue框架世界

- 【云服务器】项目部署—搭建网站—vue电商后台管理系统

- 【React介绍】 一文带你深入React

- 【React】React组件实例的三大属性之state,props,refs(你学废了吗)

- 【脚手架VueCLI】从零开始,创建一个VUE项目

- 【React】深入理解React组件生命周期----图文详解(含代码)

- 【React】DOM的Diffing算法是什么?以及DOM中key的作用----经典面试题

- 【React】1_使用React脚手架创建项目步骤--------详解(含项目结构说明)

- 【React】2_如何使用react脚手架写一个简单的页面?