文章目录

Metasploit基本命令

- Metasploit基本命令

- 开启数据库

- 启动方式一

- 启动方式二

- 常用命令

- help命令

- 核心命令中的connect命令

- 模块相关的命令show使用方法

- 模块相关的命令search搜索的使用方法

- 通过name关键字进行查找

- 通过路径进行查找

- 缩小查询范围

- 通过类型进行查找

- 联合查找

- 根据CVE搜索exploit相关模块

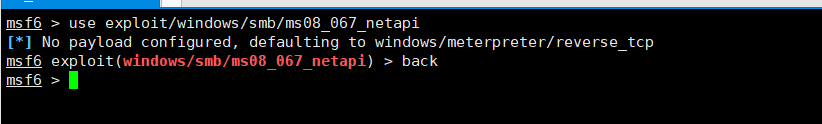

- 模块相关的命令use的使用方法

- 第一步 先查找出自己想要的ms08067漏洞模块。

- 第二步 装载一个渗透攻击模块

- 第三步 查看信息

- 摘抄

Metasploit程序需要使用 Postgresql数据库。

- PostgresαL是一种特性非常齐全的自由软件的对象关系型数据库管理系统 ORDBMS),

- 是以加州大学计算机系开发的 POSTGRES42版本为基础的对象关系型数据库管理系统。

systemctl start postgresql

systemctl enable postgresql

- connect命令主要用于远程连接主机。

- 一般用于内网渗透。比较常用的命令就是“ connect

connect xuegod.com 80 #连接上后在另一行,直接输入get/e

get #提交一个get请求,可以查看到服务器版本号

- show"命令的有效参数是: all. encoders,nops, exploits, payloads, auxiliary,post, plugins,Into, options

show exploits #列出 metasploit框架中的所有渗透攻击模块

show payloads #列出 metasploit框架中的所有攻击载荷。

show auxiliary #列出 metasploit 1框架中的所有辅助攻击载荷。

每列的含义

列1列2列3列4列5NameDisclosure DateRankCheckDescriptione名称披露日期漏洞级别检查说明- 毎一个漏洞利用模块基于它们对目标系统的潜在影响都被标记了一个Rank字段。

- 用户可以基于Rank对漏洞利用模块进行搜索,分类以及排序。

语法: Search Keywords参数:关键字

search name: mysql #要查找mysq数据库的漏洞

- 有时候,我们只记得模块的路径,但是却忘记了模块的名称。

- 那么就可以用path:命令查找在该路径下的所有模块

- 如果我要mysq路径下的所有 mysql利用模块,那么就输入:

search path:mysql #mysq路径下的所有 mysql利用模块

- 关键字:platform

- 作用: Modules affecting this platform即:列岀可以影响此平台的模块,也就是比较好的漏洞

- 有时候我们会搜索到大量的模块,那么可以用 platform:命令来缩小查询范围。

- 使用 platform命令后,所查询的结果会列出rank比较高的模块。

- type:特定类型的模块( exploit, payload, auxiliary, encoder, evasion,post, or nop)

search type:exploit

查找mys联合查找q的 exploit相关漏洞

search type:exploit name:mysql #查找mysq的 exploit相关漏洞

search type:auxiliary name:mysql #查找mysq的auxiliary相关漏洞

- CvE概述:CVE的英文全称是“ Common vulnerabilities& Exposures"公共漏洞和暴露。

- cVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。

- 使用一个共同的名字,可以帮助用户在各自独立的各种漏洞数据库中和漏洞评估工異中共享数据,虽然这些工具很难整合在一起。

- 这样就使得CVE成为了安全信息共享的“关键字"。

- 如果在一个漏洞报告中指明的一个漏洞,

- 如果有CVE名称,你就可以快速地在任何其它cvE兼容的数据库中找到相应修补的信息,解决安全问题。

search cve:CVE-2017-8464 #查找cvE-2017-8464远程命令执行漏洞

search cve:2018 name:linux # 查找2018年inux相关的漏洞模块

- use使用参数。如你要使用到某个模块,就要使用到use命令

- 语法: use 模块的名字

背景:

- 2008年微软爆出ms08067漏洞,如果用户在受影响的系统上收到特制的RPC请求,则该漏洞可能允许远程执行代码。

- 在 Microsoft windows2000、 Windows xP和 Windows server2003系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。

- 此漏洞可能用于进行蠕虫攻击

search ms08-067

msf6 > use exploit/windows/smb/ms08_067_netapi[*] No payload configured, defaulting to windows/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms08_067_netapi) > back #back退出当前调用的模块4

msf6 >

info exploit/windows/smb/ms08_067_netapi

不管以怎样的步调,

总有一天会找到

合适自己的安身之处的。

– 高木直子